Wymagania wstępne

Aby używać Funkcjonariusza, potrzebujesz przynajmniej jednego dysku USB:

- na potrzeby nauki i testowania, może to być absolutnie dowolny dysk USB lub pen drive, o pojemności przynajmniej 8 GB

- na potrzeby realizacji rzeczywistych ataków, potrzebujesz już nieco lepszego sprzętu - na tej stronie znajdziesz nasze podpowiedzi odnośnie najlepszych, dostępnych aktualnie dysków zewnętrznych SSD i pen drive'ów

Pozyskanie kluczy szyfrujących

Funkcjonariusz obsługuje 4 najpopularniejsze metody szyfrowania dysków twardych:

- Bitlocker i VeraCrypt (Windows)

- LUKS (Linux)

- Apple FileVault (Mac OS)

Twoją rolą jest pozyskanie kluczy szyfrujących i ich konfiguracja na dysku z Funkcjonariuszem - bez tego dostęp do zaszyfrowanych dysków nie będzie możliwy. Natomiast nie musisz tych kluczy przypisywać do konkretnych komputerów i dysków, jeśli takich danych nie posiadasz - Funkcjonariusz dopasuje je samodzielnie.

Instalacja i konfiguracja

Tutaj znajdziesz instrukcję instalacji, podzieloną na instalację Kali Linuxa, oraz kolejne kroki instalacji samego Funkcjonariusza. Jej uzupełnieniem są przykładowe skrypty, dzięki którym przygotujesz swój pierwszy dysk w czasie poniżej godziny.

Z kolei ta strona pomoże Ci w przygotowaniu dedykowanej konfiguracji Twoich dysków, gdy już po ukończeniu podstawowych testów będziesz chciał zacząć przygotowania do prawdziwego ataku.

Mam już gotowy dysk. Co dalej?

Jesteś gotowy do działania. W każdym razie gotowy do testów:

-

wyłącz system na atakowanym komputerze

-

podłącz swój dysk USB z Funkcjonariuszem - najlepiej do portu USB 3.0 lub nowszego

-

uruchom komputer z podłączonego dysku USB i przejdź do menu rozruchowego:

- na zwykłym PC, próbuj kolejno klawiszy F12, F11, F9 i F2 zaraz po starcie komputera, a potem wybierz z menu swój dysk (jeśli coś Ci nie wychodzi, zobacz tą stronę)

- na Macu, postępuj wg tej instrukcji od Apple

-

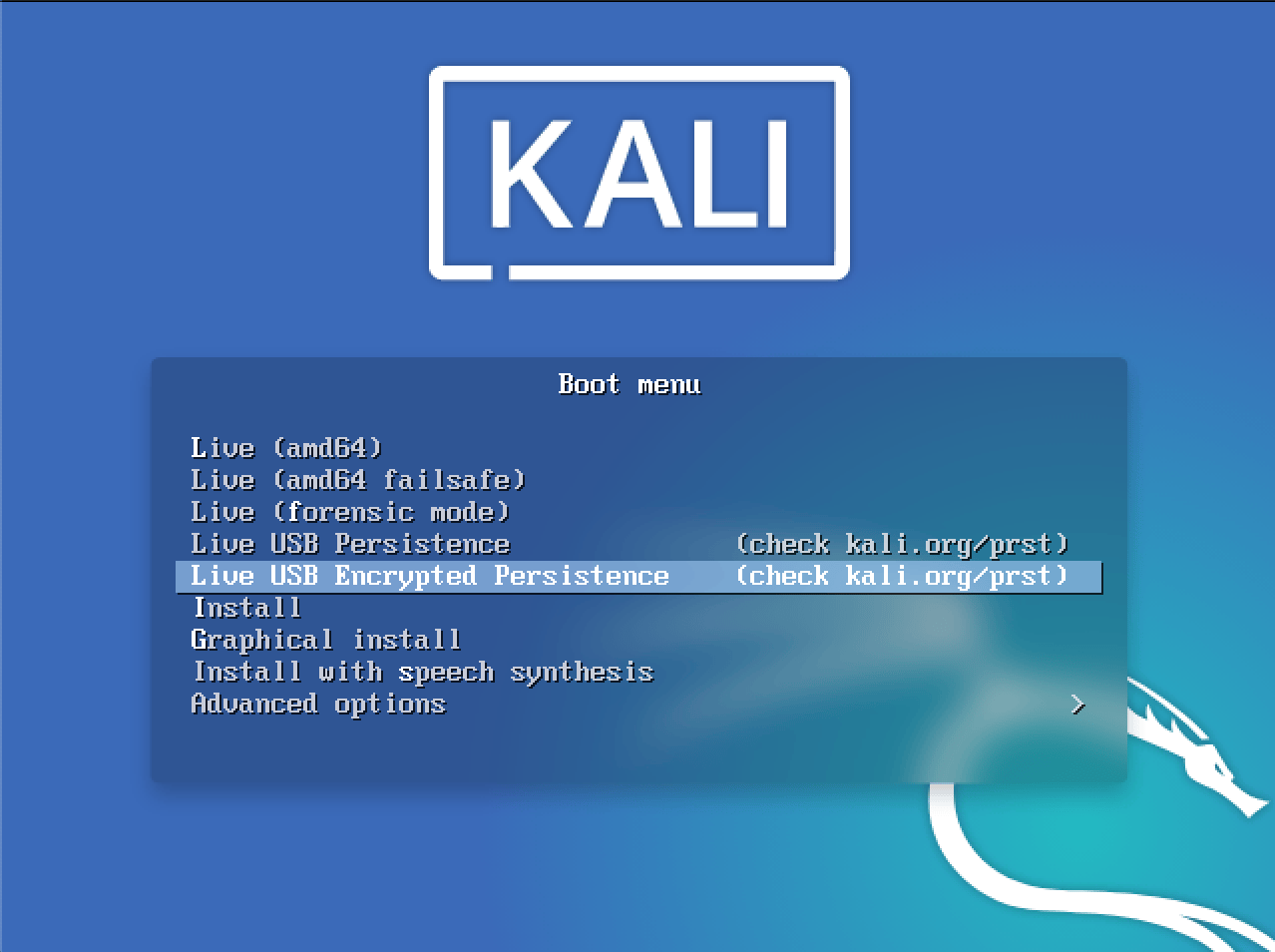

Twoim celem jest dojście do takiego ekranu jak poniżej - a następnie wybranie opcji Live USB Encrypted Persistence:

-

system wystartuje i po kilku sekundach zapyta Cię o hasło do szyfrowanej partycji (jest ona szyfrowana dla Twojego bezpieczeństwa, więc nie rezygnuj z tego)

-

po chwili system uruchomi się i wyświetli konsolę tekstową, na której będziesz mógł normalnie pracować i uruchamiać jakieś programy (np. narzędzia do testowania sieci) - natomiast eksfiltracja danych będzie się robić w tle, aby postronne osoby nie zdawały sobie sprawy, co się naprawdę dzieje

I to wszystko. Po średnio kilku minutach, na Twoim dysku będzie znajdować się kopia danych z tego komputera. Możesz wówczas zająć się kolejnym komputerem - a po wszystkim zająć się analizą tak pozyskanych danych.

Na komputerach różnych marek (np. niektórych laptopach Lenovo czy MSI) powyższy proces może się minimalnie różnić - dlatego zanim zabierzesz się za prawdziwy atak, powinieneś zapoznać się co najmniej z tą instrukcją.