Niewykorzystane okazje lubią się mścić – to stare powiedzenie z piłki nożnej świetnie pasuje też do niejawnych działań operacyjnych: jeśli nie wiesz, na co możesz natknąć się w miejscu akcji, masz do wyboru albo to zostawić, albo ryzykować dekonspirację przez działania ad-hoc.

W tym poradniku zastanówmy się, co realnie możesz znaleźć. Jak to najlepiej wykorzystać, zastanowimy się w kolejnych.

Kwestie prawne

Dla pewności: czy masz tytuł prawny do przeszukiwania czyjegoś lokalu? Zerknij na tą stronę, zanim przejdziesz dalej.

Dane dostępowe

Typowe biuro to prawdziwa kopalnia różnego rodzaju danych dostępowych, zarówno na komputerach, jak i poza nimi:

- hasła do sieci Wi-fi: prywatnej i dla gości – sieć prywatna najczęściej jest skonfigurowana na komputerach (nawet jeśli są one na stałe podłączone kablem LAN), zaś nazwa i hasło do sieci dla gości jest częstym składnikiem biurowych tablic korkowych

- hasła pracowników do Windows (często zarazem hasła AD) – zapisywane na karteczkach w okolicach monitora, także hashe haseł w samym Windows

- hasła (a dokładnie hashe haseł) AD użytkowników uprzywilejowanych, którzy logowali się na poszczególnych komputerach przed ich ostatnim restartem (szczegóły znajdziesz w tym filmie, zainteresuj się także narzędziem Mimikatz)

- hasła i klucze pracowników do kolejnych serwerów i aplikacji webowych, kont hostingowych, pocztowych, FTP itd.

- profile VPN umożliwiające połączenie się z siecią firmową z zewnątrz, ale również profile VPN do systemów firm zewnętrznych

- klucze ssh, w tym do serwerów firm zewnętrznych

- zalogowane sesje do różnych stron w przeglądarkach

- zapisane hasła w przeglądarkach

- otwarte dostępy do menedżerów haseł typu KeePass

- uwierzytelnione sesje do programów typu Dropbox, OneDrive, Evernote, Slack, Teams itp.

- uwierzytelnione dostępy subskrypcyjne lub aktywacyjne do programów typu Adobe Photoshop, AutoCAD, Office 365 itp.

- podłączone udziały sieciowe SMB, lub dane dostępowe do nich (zależnie od systemu operacyjnego)

Pliki na komputerach

- różne przypadkowe dokumenty przechowywane lokalnie (kopie załączników przesyłanych pocztą, współtworzonych, drukowanych lub skanowanych na tym komputerze), np.:

- listy klientów

- cenniki towarów (z cenami hurtowymi, umownymi, zakupowymi, szczegółami odnośnie dostaw itp.)

- faktury sprzedażowe i zakupowe

- zestawienia środków trwałych i dokumenty amortyzacyjne

- rejestr umów outsourcingu IT (w dobie RODO firma zatrudniająca 250 lub więcej pracowników musi prowadzić taki rejestr)

- wszelkie inne umowy (np. związane z zatrudnieniem, czy usługami używanymi przez firmę)

- dokumenty związane z serwisem (po)gwarancyjnym firmowego sprzętu

- raporty sprzedaży

- zdjęcia – firmowe jak i prywatne

- często różne dane prywatne pracowników (ilościowo przede wszystkim muzyka i różne dokumenty drukowane na firmowej drukarce, ale w dalszej kolejności sporo informacji przydatnych do OSINT-u)

- poczta – profile programów typu Outlook, Windows Live Mail, Thunderbird itd.

- profile komunikatorów (kontakty, historia prowadzonych rozmów)

- profile przeglądarek (pliki cookies, listy odwiedzanych stron, pliki cache, ustawienia)

- bazy danych mniejszych programów ERP, np. Insert GT/Nexo, Comarch Optima, Symfonia, WA-PRO itd.

- specjalistyczne programy – np. CAD lub przemysłowe (w tym ich wersje instalacyjne)

- specjalistyczne zestawy SDK o ograniczonym dostępie (na komputerach programistów)

- pliki projektowe (w dziedzinie tego, czym zajmuje się firma):

- kod źródłowy

- pliki graficzne

- pliki CAD (

dwg,dxf,sldprti wiele innych) - inne projekty produktów firmy – np. pliki Word, Excel, Publisher

- bardziej ogólnie – kluczowa wiedza będąca podstawą przewagi konkurencyjnej firmy:

- kluczowe algorytmy, które można na nowo zaimplementować w konkurencyjnym produkcie

- algorytmy i kody do generowana kluczy licencyjnych, rozbrajania jakichś zabezpieczeń itp.

- ogólna znajomość słabości firmy i jej produktów

- wcześniejszy dostęp do narzędzi (np. SDK), które atakujący (lub jego klient) mógłby oficjalnie dostać dużo później

- wiedza o osobach i praktykach w firmie, sposobach komunikacji itp., np. pod kątem późniejszego skutecznego podłożenia faktury z lewym numerem konta

- wiedza nt. strategii i/lub przyszłych produktów, ich wycen, mocnych i słabych stron itp. – np. pod kątem uzyskania lub odzyskania przewagi konkurencyjnej

- wiedza potrzebna do manipulacji giełdowych – np. fałszywych informacji o problemach firmy, uwiarygodnionej prawdziwymi danymi

Z czego warto spisywać numery seryjne i po co?

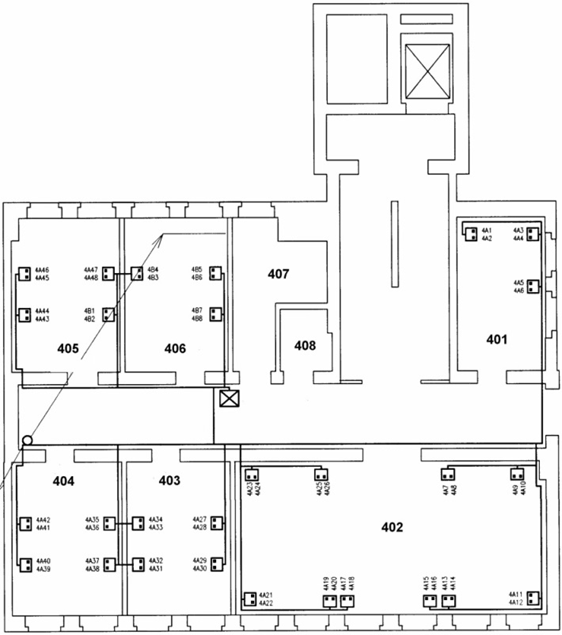

Na etapie planowania wstępnego warto sporządzić możliwie dokładną mapkę atakowanych pomieszczeń – niezbędne minimum to podział atakowanego budynku na piętra, po czym w ramach pięter na strefy zamknięte. Mapka ta powinna na tyle dobrze odwzorowywać proporcje, na ile potrafimy to zrobić – będzie to bowiem niezbędne, aby potem móc stopniowo nanosić na nią kolejno zdobywane informacje, np.:

- lokalizacje biurek i krzeseł (co do których wiemy, że są w danym miejscu, ale nie wiemy, czyje to stanowisko pracy)

- lokalizacje konkretnych stanowisk pracy

- lokalizacje innych elementów, również niezwiązanych z pracą – które jednak wyłączają możliwość jednoczesnego ulokowania tam czyjegoś stanowiska

- zaobserwowane numery gniazdek, przede wszystkim sieci LAN

Jeśli uda nam się spisać odpowiednio duży procent stanowisk i gniazdek, wówczas puste miejsca i braki w numeracji wskażą nam, ile jeszcze osób (poza zaobserwowanymi) może pracować w danym pomieszczeniu. Przykładowa mapka na tym etapie może wyglądać następująco:

Natomiast już w trakcie właściwego ataku, warto fotografować wszelkie tabliczki znamionowe, naklejki z numerami seryjnymi i innymi informacjami z poniższych urządzeń, jednocześnie nanosząc ich fizyczną lokalizację na posiadaną mapkę:

- lokalne serwery i urządzenia NAS typu QNAP, Synology, Asustor, Thecus – bądź inne z dołączonymi etykietami zawierającymi np. adresy MAC, domyślne hasła, czy po prostu numery seryjne

- laptopy, stacje dokujące, komputery stacjonarne, serwery – generalnie wszystko, na czym da się odnaleźć kolorowe naklejki Microsoft z 25-znakowymi kluczami produktu

- sprzęt sieciowy: modemy 3G/4G, routery, switche zarządzalne – ich numer seryjny powinien znajdować się na tabliczce znamionowej (z nazwą producenta i modelu, kodami kreskowymi itp.)

- telefony i faksy (analogowe i cyfrowe – na cyfrowych warto dodatkowo spróbować zajrzeć do menu i spisać ustawienia sieciowe)

Po co nam takie informacje? W przypadku sprzętu sieciowego i urządzeń NAS, w 95% domyślne hasła do paneli administracyjnych są funkcją od numeru seryjnego urządzenia, bądź któregoś z zapisanych w nim na stałe adresów MAC – wystarczy tylko podejrzeć te numery oraz znać schemat tworzenia hasła (a ten można najczęściej znaleźć w Internecie na podstawie marki i modelu).

Warte uwagi rzeczy poza komputerami

- urządzenia mobilne: tablety, convertible, rzadziej także smartfony i zegarki – te pozostawiane w biurach najczęściej są używane do wspomagania „konsumpcji treści”, powiadamiania i przypominania o różnych wydarzeniach, oraz zarządzania ad hoc kalendarzem osobistym (podłączonym z Google Calendar lub Microsoft Exchange), a smartfony również do odbierania połączeń przychodzących na numery wspólne-zespołowe

- nośniki danych – płyty, karty pamięci (SD, MicroSD i kilkanaście innych formatów)

- karty SIM

- karty magnetyczne

- klucze U2F (Yubikey, Google Titan itp. - nie można ich wprawdzie skopiować, ale przy dobrej organizacji ataku, można użyć ich na miejscu)

- dokumenty w formie papierowej

- karteczki z notatkami, numerami, PIN-ami, hasłami itp.

- przedmioty osobiste – zdjęcia, ramki, okładki, breloki do kluczy, drobne zabawki itp.

- faksy – używane coraz rzadziej, ale tam gdzie są nadal używane, często zawierają bardzo istotne informacje, np. płatnościowe

- telefony IP, np. Cisco – sprawdzają się w roli testerów portów w sieciach LAN zabezpieczonych standardem IEEE 802.1X

Co można podłożyć w ramach ataku

- pliki od razu w docelowej formie (np. będące spreparowanymi dowodami na poczet późniejszego wejścia z oficjalnym nakazem) – na dysk któregoś z atakowanych komputerów, na znaleziony nośnik, lub bezpośrednio na jakiś udział zdalny

- zakolejkowane zadania w buforze wydruku – "nieplanowany" wydruk wyjeżdżający z drukarki w połowie dnia będzie dużo bardziej wiarygodny, niż znaleziony rano

- program, który po uruchomieniu w odpowiednich warunkach coś ściągnie, usunie, zaszyfruje itp.

- wirusa, który po uruchomieniu będzie monitorował schowek i podmieniał w nim dane, np. rozpoznane numery kont bankowych na inne

- program DLP, monitorujący aktywność komputera i mający nas w przyszłości powiadomić o czymś, czego szukamy, a zostanie wykryte na komputerze dopiero po właściwym ataku na biuro

- program, którego celem będzie dyskredytacja konkretnej osoby – np. koparkę kryptowalut, kopiącą na serwerze firmowym na konto o nazwie sugerującej nazwisko lub pseudonim któregoś z administratorów

- program typu keylogger – bądź fizyczny keylogger i ew. pluskwa (zależnie od typu sprzętu i okoliczności)

- urządzenia typu Bash Bunny (podłączone do komputera) lub LAN Turtle (podłączone do wolnego portu LAN) z odpowiednim payloadem, dobranym do indywidualnych potrzeb

- pen drive – np. z którymś z w/w programów

Przy czym podkładanie rozwiązań sprzętowych wprowadza sporą komplikację – trzeba bowiem:

- albo je jakoś odebrać w niedalekiej przyszłości (co wiąże się z kolejną wizytą w biurze – gdzie atak mógł zostać w międzyczasie wykryty i została wdrożona cicha obserwacja gości – a wówczas sama siła legitymacji może okazać się niewystarczająca)

- albo je tam zostawić na zawsze (co pomijając sam koszt tych urządzeń, prowadzi do tego, że wcześniej czy później zostaną znalezione i rozpoznane jako biorące udział w jakimś ataku – i nawet jeśli po czasie ciężko go będzie skojarzyć z nami, to na urządzeniu mogą zostać np. ślady biologiczne)