Czy eksfiltracja danych jest legalna?

To zależy od konkretnych okoliczności.

Generalnie, eksfiltracja danych jest legalna jeśli:

- reprezentujesz podmiot uprawniony do działania w trybie art. 220 § 3 Kodeksu postępowania karnego (np. jesteś policjantem) lub art. 44 § 4 Kodeksu postępowania w sprawach o wykroczenia i dokonujesz eksfiltracji danych w ramach wykonywania czynności służbowych

- pracujesz w zespole odpowiedzialnym za bezpieczeństwo IT swojej firmy i chcesz zasymulować atak w ramach tej firmy (w celu znalezienia potencjalnych luk i zabezpieczenia jej systemów informatycznych, w ramach art. 269b § 1a Kodeksu karnego)

- pracujesz w firmie zajmującej się bezpieczeństwem IT i chcesz zasymulować atak na klienta (po podpisaniu niezbędnych dokumentów, na zasadzie j/w)

- robisz to na swoich własnych komputerach, wyłącznie w celu poszerzania własnej wiedzy

Poza tym, eksfiltracja danych może być półlegalna ("śliska" i trudna do postawienia konkretnych zarzutów, a tym bardziej ich udowodnienia i doprowadzenia do skazania), jeśli:

- reprezentujesz podmiot uprawniony do działania w trybie art. 220 § 3 Kodeksu postępowania karnego, ale podejmujesz takie działania na własną rękę (wówczas, zależnie od szczegółowych okoliczności, może być mowa "zaledwie" o przewinieniu dyscyplinarnym - np. art. 132 Ustawy o Policji)

- jesteś osobą posiadającą immunitet materialny lub formalny (pamiętaj aby dokładnie zapoznać się z ograniczeniami tego immunitetu, w szczególności formalnego)

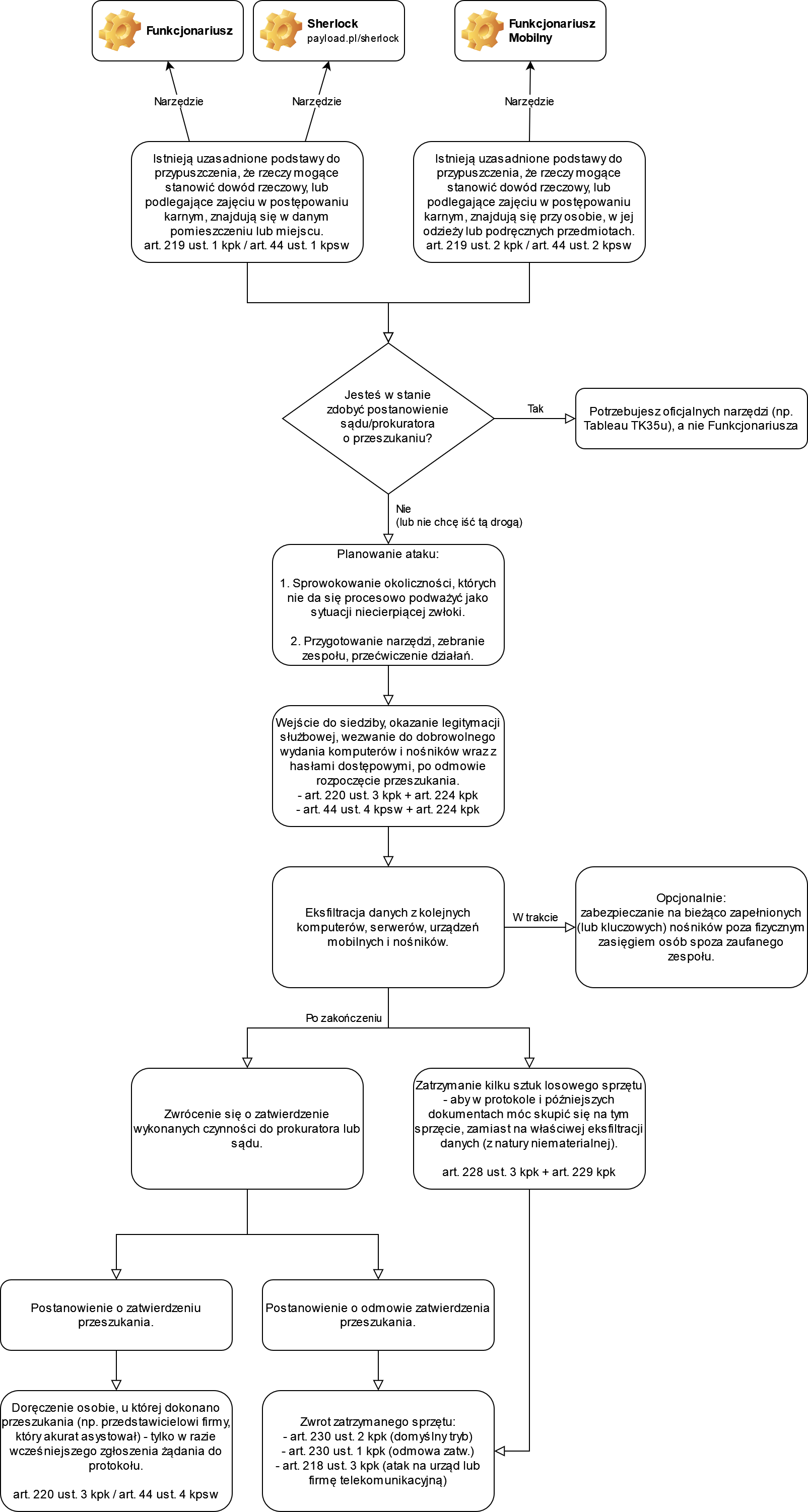

Prawidłowy schemat postępowania

Aby Twoje działania były w największym możliwym stopniu zgodne z prawem, postępuj wg poniższego schematu:

Co jeśli zostanę złapany na gorącym uczynku?

Nawet jeśli wszystkie Twoje działania są w pełni legalne, nie oznacza to, że możesz ujawnić swoje plany, a w szczególności to, co dotychczas udało Ci się zrealizować. Przykładem może być dział zajmujący się bezpieczeństwem IT w korporacji, podzielony na zespoły Red (ofensywny) i Blue (defensywny), próbujące nawzajem sabotować swoje działania, aby możliwie najbardziej efektywnie znajdować luki w systemie bezpieczeństwa firmy.

Dlatego też, abstrahując od samej legalności Twoich planów i działań, mogą zajść okoliczności, w których będziesz chciał ukryć, lub nawet zniszczyć wyniki swoich dotychczasowych osiągnięć. Optymalny sposób działania jest tu zależy od użytego narzędzia:

- Funkcjonariusz (Drive Badger) - zrób wszystko to, co jesteś w stanie, aby albo wyłączyć komputer, albo odłączyć od niego dysk USB. Nie zapomnij też zapoznać się z pełną procedurą awaryjną na wypadek nieprzewidzianych okoliczności.

- Funkcjonariusz Mobilny (Mobile Badger) - w tym trybie, karta pamięci i dysk docelowy nie są szyfrowane, więc zrób wszystko to, co jesteś w stanie, aby zniszczyć jedno i drugie.